ATAQUE MAN-IN-THE-MIDDLE

ATAQUE MAN-IN-THE-MIDDLE

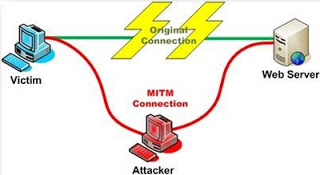

En criptografía, un ataque man-in-the-middle (MitM o intermediario, en español) es un ataque en el que el enemigo adquiere la capacidad de leer, insertar y modificar a voluntad, los mensajes entre dos partes sin que ninguna de ellas conozca que el enlace entre ellos ha sido violado. El atacante debe ser capaz de observar e interceptar mensajes entre las dos víctimas. El ataque MitM es particularmente significativo en el protocolo original de intercambio de claves de Diffie-Hellman, cuando éste se emplea sin autenticación. La mayoría de estos ataques supervisan la red con una herramienta llamada rastreador de puertos.

POSIBLES SUB ATAQUES

El ataque MitM puede incluir algunos de los siguientes subataques:

" Intercepción de la comunicación (eavesdropping), incluyendo análisis del tráfico y posiblemente un ataque a partir de textos planos (plaintext) conocidos.

" Ataques a partir de textos cifrados escogidos, en función de lo que el receptor haga con el mensaje descifrado.

" Ataques de sustitución.

" Ataques de repetición.

" Ataque por denegación de servicio (denial of service). El atacante podría, por ejemplo, bloquear las comunicaciones antes de atacar una de las partes. La defensa en ese caso pasa por el envío periódico de mensajes de status autenticados.

MitM se emplea típicamente para referirse a manipulaciones activas de los mensajes, más que para denotar intercepción pasiva de la comunicación.

DEFENSAS CONTRA EL ATAQUE

La posibilidad de un ataque de intermediario sigue siendo un problema potencial de seguridad serio, incluso para muchos criptosistemas basados en clave pública. Existen varios tipos de defensa contra estos ataques MitM que emplean técnicas de autenticación basadas en:

" Claves públicas

" Autenticación mutua fuerte

" Claves secretas (secretos con alta entropía)

" Passwords (secretos con baja entropía)

" Otros criterios, como el reconocimiento de voz u otras características biométricas

La integridad de las claves públicas debe asegurarse de alguna manera, pero éstas no exigen ser secretas, mientras que los passwords y las claves de secreto compartido tienen el requerimiento adicional de la confidencialidad. Las claves públicas pueden ser verificadas por una autoridad de certificación (CA), cuya clave pública sea distribuida a través de un canal seguro (por ejemplo, integrada en el navegador web o en la instalación del sistema operativo).